Developed Android analysis tool for executable file

Over the past three months, a total of 34 variations were identified during the analysis, and numerous tools were available for parsing them. Based on this, I plan to research and develop a fundamental tool leveraging open-source technologies

Intro

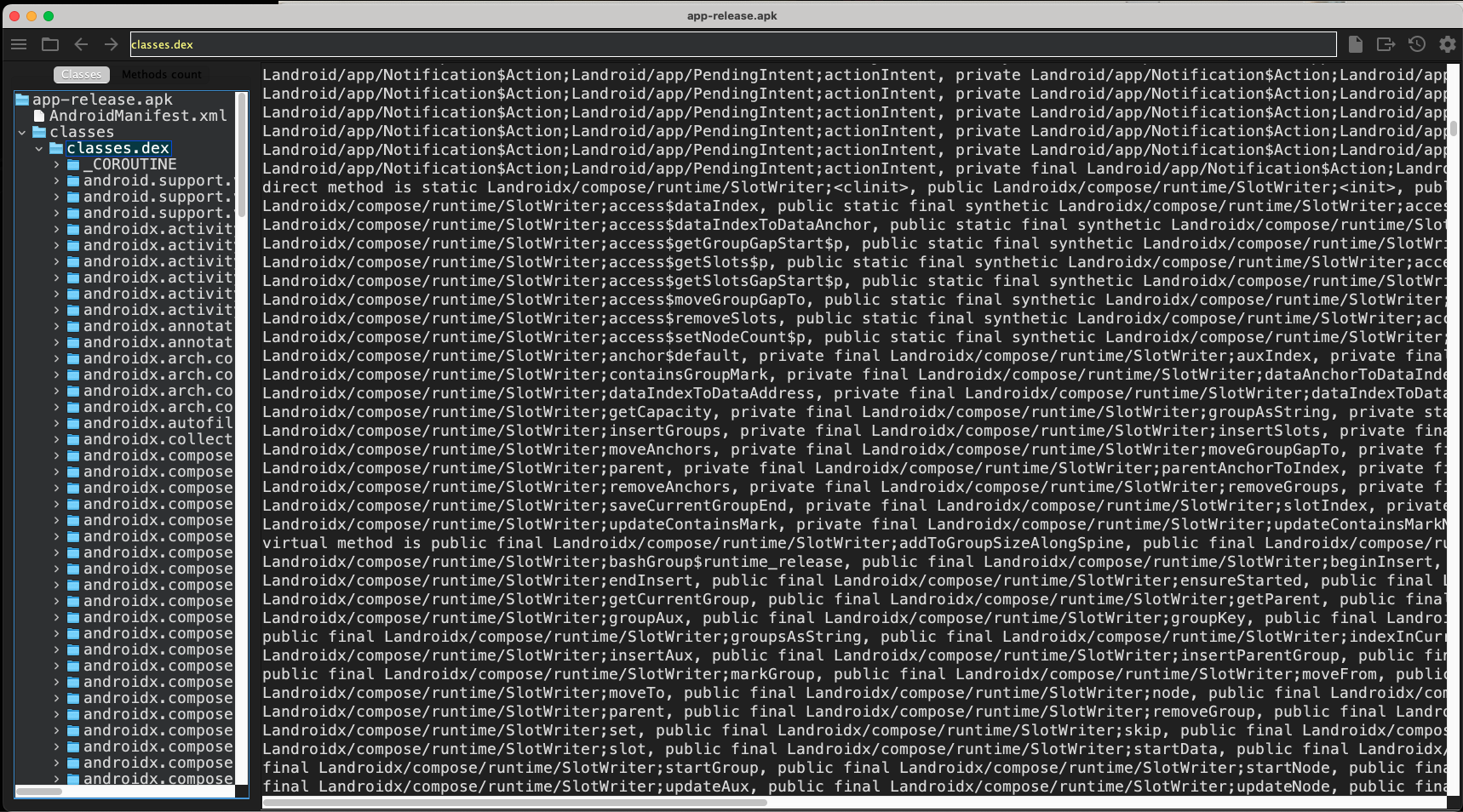

Method info internal class section

Method info internal class section

You can view the data, flags, instance fields, and direct methods within a class as strings.

시증에 이미 강력한 툴들이 나와있지만 개인적인 용도로 사용해보거나 원리를 이해하기 위해 만들어보는 것도 좋다고 생각하여 이번에 기존 프로젝트 위에 기능을 추가해보았다.

apk 파일을 drag 하면 파일 내에 있는 n 번째 파일까지 읽는데 이때 처리하는 로직을 java application 에서 처리하지 않고 native low 단에서 처리하도록 기능을 추가했다.

근래에는 dex file 을 패킹하고 보안 처리하여 apk 안에 100 ~ 200개 있는 앱들도 있어서 종종 기성툴들에서 디컴파일 타임아웃이 일어나기도 한다.

이를 수동으로 하나씩 볼 수 있게 이러한 기능을 만들어보았다.

Feature

Android Analysis tool file info (like parser)

Android Analysis tool file info (like parser)

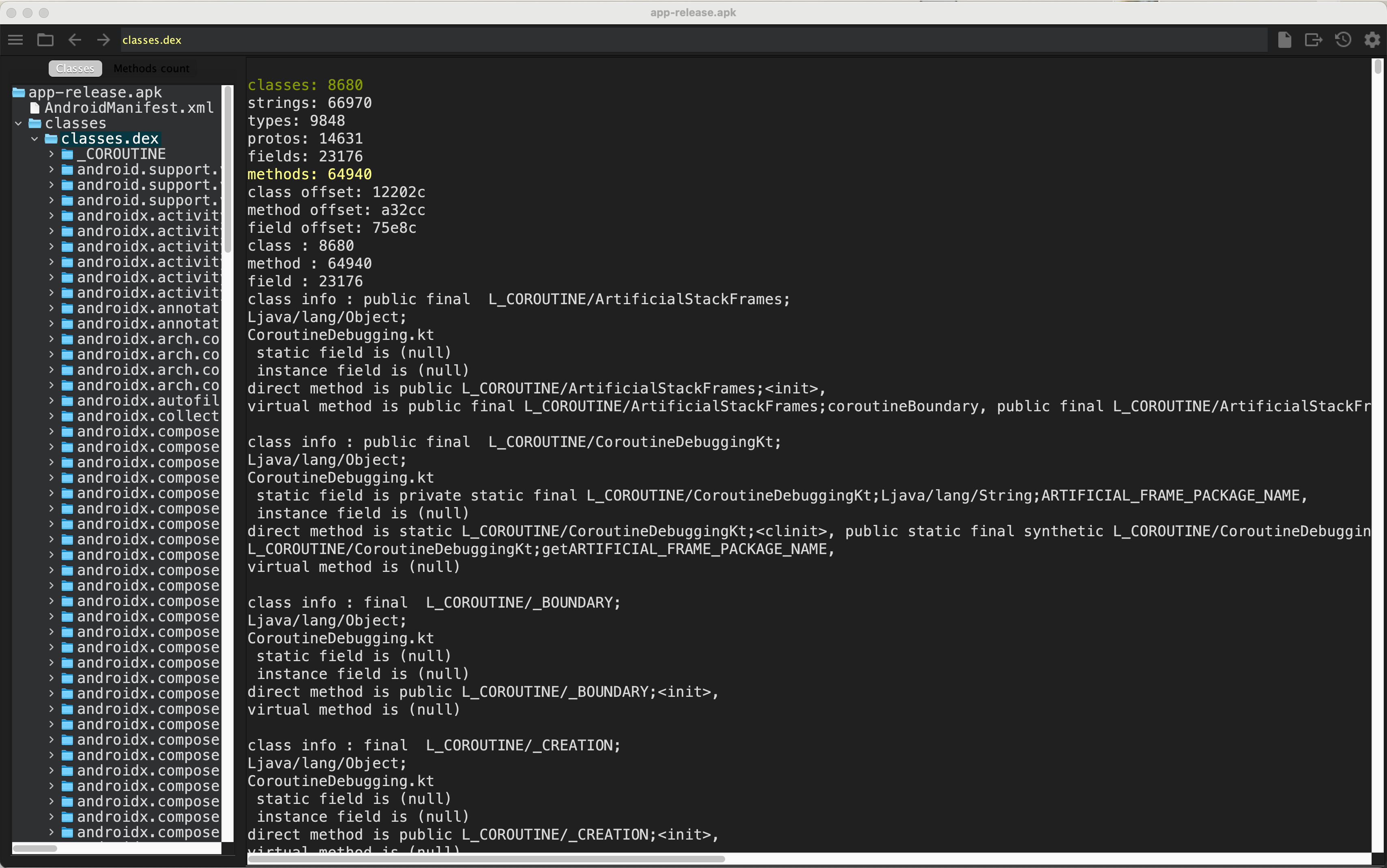

You can check the count of methods, fields, and class nodes, as well as verify the offsets of the class, field, and method indices.

기능은 간단하게 파일 내에 있는 Method, Field, Class 등등 갯수를 확인할 수 있으며 개발 단계에서 어떤 코드가 내포되었는지 확인할 수 있다.

이 다음에는 apk 내에 있는 다른 파일 형식도 확인해보고자 한다. 추후 고도화해볼 수 있다면 다른 기능들도 해볼 수 있을 것으로 생각한다. 지금은 고칠 부분이 많이 보인다.

If you find any errors, please let me know by comment or email. Thank you.